Programa de Recompensas por Errores (Bug Bounty)

Nos complace anunciar el lanzamiento de nuestro nuevo programa de recompensas por errores.

En nuestro compromiso de garantizar un entorno de trading seguro para nuestros usuarios mientras Backpack Exchange continúa creciendo, estamos aprovechando la experiencia de nuestra comunidad para mejorar la seguridad de la plataforma.

Reglas

Las recompensas se categorizan en cinco niveles según la gravedad de las vulnerabilidades identificadas.

Las cantidades de las recompensas son las siguientes:

Crítico: $10,000 - $100,000 USD

Alto: $5,000 - $10,000 USD

Medio: $500 - $5000 USD

Bajo: $50 - $500 USD

Una vez que se acepte tu reporte de error o vulnerabilidad, las recompensas se entregarán en USDC. Ten en cuenta que el nivel de amenaza será evaluado por el equipo de seguridad de Backpack, y Backpack se reserva el derecho exclusivo de determinar si un reporte cumple con los criterios de recompensa.

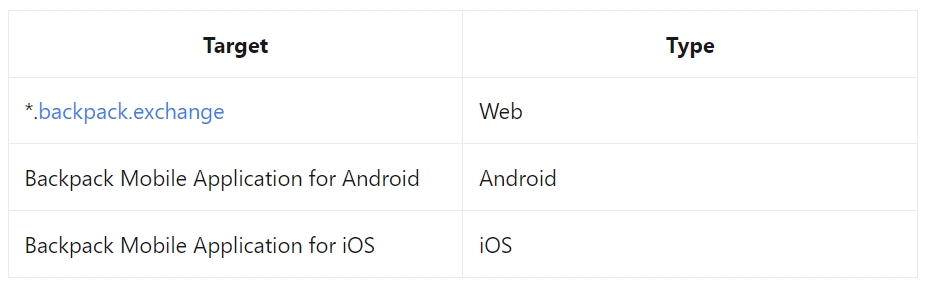

Ámbito de las Vulnerabilidades

Los siguientes módulos están dentro del ámbito del programa de recompensas por errores:

Criterios

Los reportes deben centrarse en los siguientes tipos de vulnerabilidades:

Problemas con la lógica de negocio que puedan resultar en la pérdida de activos de los usuarios.

Manipulación de pagos.

Ejecución remota de código (RCE).

Filtración de información sensible.

Problemas críticos de OWASP como XSS, CSRF, SQLi, SSRF, IDOR y vulnerabilidades similares.

Otras vulnerabilidades que puedan resultar en una pérdida potencial.

Exclusiones

Los siguientes problemas no están dentro del ámbito del programa de recompensas por errores:

Vulnerabilidades teóricas que no han sido comprobadas.

Fallos en los códigos de verificación de correo electrónico, enlaces de restablecimiento de contraseña expirados y políticas de complejidad de contraseñas.

Clickjacking y redirección de interfaz de usuario con impacto de seguridad menor.

Vulnerabilidades en aplicaciones o software de terceros.

Exploits de día cero que tengan menos de 30 días de antigüedad.

Ingeniería social y ataques de phishing.

taques de denegación de servicio (DoS).

Enumeración de información de correo electrónico, número de teléfono o nombre de usuario.

Problemas conocidos, envíos duplicados o vulnerabilidades ya divulgadas.

Ataques físicos.

Vulnerabilidades que solo puedan ser explotadas en versiones antiguas de navegadores o plataformas.

Uso de vulnerabilidades conocidas del código base sin prueba real.

Falta de seguridad en cookies.

Problemas relacionados con sockets SSL/TLS inseguros o versiones de protocolo.

Engaño basado en contenido.

Problemas de gestión de caché.

Filtración de IP interna o nombres de dominio.

Falta de cabeceras de seguridad que no puedan ser explotadas directamente.

Problemas CSRF con impacto mínimo (como añadir a favoritos, añadir al carrito, suscribirse, etc).

Problemas sin impacto de seguridad.

Para cualquier consulta o envío, por favor contacta con nosotros en [email protected].

Esperamos tu participación y te agradecemos por ayudarnos a mantener un entorno de trading seguro y confiable.

Last updated