Программа поощрения за обнаружение ошибок (Bug Bounty Program)

📢 Отправьте свои отчёты и ознакомьтесь с полной информацией на нашей странице Hackenproof: 🔗 Backpack Web & API Bug Bounty @ Hackenproof

Правила

Вознаграждения распределяются по пяти уровням в зависимости от серьёзности выявленных уязвимостей.

Размеры вознаграждений следующие:

Критическая: от 10 000 до 100 000 USD

Высокая: от 5 000 до 10 000 USD

Средняя: от 500 до 5 000 USD

Низкая: от 50 до 500 USD

После принятия вашего отчёта об ошибке или уязвимости вознаграждение будет выплачено в USDC. Обратите внимание, что уровень угрозы будет оцениваться командой безопасности Backpack, и Backpack оставляет за собой исключительное право определять, соответствует ли отчёт критериям получения вознаграждения.

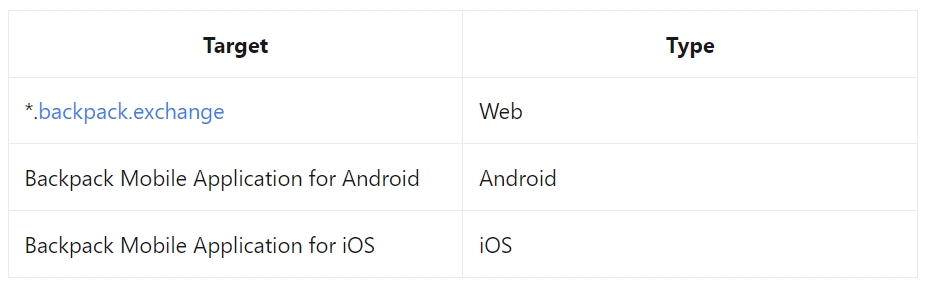

Область охвата уязвимостей

Следующие модули включены в сферу действия программы поощрения за обнаружение ошибок (Bug Bounty Program):

Критерии

Отчёты должны быть сосредоточены на следующих типах уязвимостей:

Проблемы в бизнес-логике, которые могут привести к потере пользовательских активов.

Манипуляции с платежами.

Удалённое выполнение кода (RCE).

Утечка конфиденциальной информации.

Критические уязвимости по стандарту OWASP, такие как XSS, CSRF, SQLi, SSRF, IDOR и подобные.

Другие уязвимости, которые могут привести к потенциальным потерям.

Исключения

Следующие проблемы не входят в сферу действия программы bug bounty:

Теоретические уязвимости, не подтверждённые на практике.

Недостатки в кодах подтверждения по email, истекшие ссылки для сброса пароля и политика сложности пароля.

Clickjacking и перенаправление интерфейса с незначительным влиянием на безопасность.

Уязвимости в сторонних приложениях или программном обеспечении.

Zero-day уязвимости, существующие менее 30 дней.

Атаки с использованием социальной инженерии и фишинга.

Атаки типа отказ в обслуживании (DoS).

Перебор email, номера телефона или имени пользователя.

Известные проблемы, дубликаты или ранее раскрытые уязвимости.

Физические атаки.

Уязвимости, которые можно использовать только в устаревших версиях браузеров или платформ.

Использование известных уязвимостей в кодовой базе без фактических доказательств.

Отсутствие флагов безопасности в cookies.

Проблемы, связанные с небезопасными сокетами SSL/TLS или устаревшими версиями протоколов.

Обман на основе контента.

Проблемы управления кэшем.

Утечки внутренних IP-адресов или доменных имён.

Отсутствие заголовков безопасности, которые нельзя напрямую использовать.

CSRF-проблемы с незначительным эффектом (например, добавление в избранное, корзину, подписка и т.д.)

Проблемы без какого-либо влияния на безопасность.

По всем вопросам или для отправки отчётов, пожалуйста, свяжитесь с нами по адресу: [email protected].

Мы будем рады вашему участию и благодарим вас за помощь в поддержании безопасной и надёжной торговой среды.

Last updated